Ik heb net een Unifi Cloud Gateway Ultra aangeschaft, en ik denk dat alles wel redelijk lukt.

Behalve de OpenVPN.

Vanaf een ander netwerk door de cloud connect OpenVPN en ook kan ik de gateway zelf openen en pingen.

Maar de aparaten die erachter staan niet. Niet op het default network, niet op het overige corporate virtual network, en niet op het 3e gast netwerk. Ok, die laaste is verwacht.

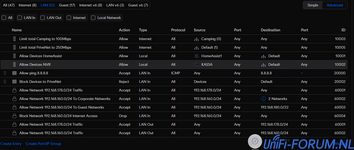

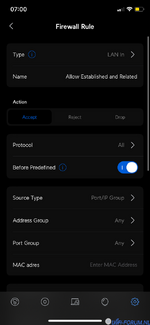

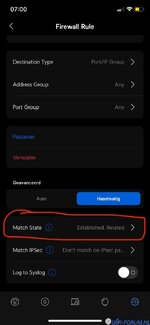

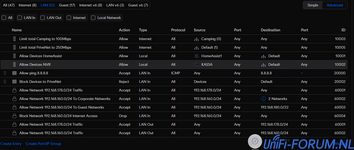

Ik heb het met een extra firewall route geprobeerd, maar het lukt niet. Zowel port 80 als ping werken niet.

Ik zie ook helemaal geen au-gegenereerde rules for VPN en/of 192.168.4.x

Enige suggesties?

Behalve de OpenVPN.

Vanaf een ander netwerk door de cloud connect OpenVPN en ook kan ik de gateway zelf openen en pingen.

Maar de aparaten die erachter staan niet. Niet op het default network, niet op het overige corporate virtual network, en niet op het 3e gast netwerk. Ok, die laaste is verwacht.

Ik heb het met een extra firewall route geprobeerd, maar het lukt niet. Zowel port 80 als ping werken niet.

Ik zie ook helemaal geen au-gegenereerde rules for VPN en/of 192.168.4.x

Enige suggesties?